如何将移动威胁防御与Intune等UEM集成

移动管理员可以将移动威胁防御集成到UEM中,以更深入地了解移动设备的威胁级别和其他安全控制。

许多组织采用统一的端点管理平台来帮助完成各种关键设备管理任务,包括补丁部署、资产跟踪、软件安装和设备安全控制。

然而,对包括移动设备在内的所有资产的安全和高级威胁保护的需求日益增长移动威胁防御(MTD)工具在内部具有更高的优先级统一端点管理(UEM)平台。

通过将MTD集成到管理平台中,IT管理员可以采用超越传统的通过签名检测病毒和恶意软件的新级别保护。MTD允许他们根据活动分析查看每个设备的风险,使用AI检测和标记任何异常行为。IT管理员应该了解MTD和UEM集成流程如何工作,以确保该流程顺利进行。

审查现有的UEM集成能力

对于一些流行的平台,比如微软Intune,Citrix工作区, MobileIron UEM, Ivanti和ManageEngine,引入MTD平台可以很直接。供应商要求从这些UEM控制台中的可用集成中选择MTD平台,这使UEM能够与MTD交换所有相关信息,如警报级别和应用程序详细信息。

以下MTD平台包括各种UEM集成:

MTD和UEM如何协同工作

虽然UEM可以提供已注册设备的总体健康状况的可见性,但一旦管理员将MTD产品与UEM集成,它还可以提供有关安全评分的详细信息。MTD和UEM的使用意味着IT管理员可以实现条件访问,其中设备必须满足一组合规性标准,然后才能访问网络和企业数据。标准可包括以下内容:

- 运行最新或最低版本的操作系统;

- 为所有已安装的关键应用程序提供最新更新;

- 在设备上部署并运行MTD产品;

- 需要密码才能访问设备;

- 一份MTD报告,验证设备是安全的,没有威胁;而且

- UEM中的设备注册.

公平地说,UEM和MTD彼此需要,并且在相互补充方面做得很好。IT和安全管理员必须认识到这一点,才能有效地管理他们的安全和移动资产。

MTD如何与UEM集成

负责连接UEM平台与MTD产品的IT管理员将需要遵循不同的步骤,具体取决于他们使用的平台。然而,任何MTD集成设置都遵循一个通用流程。本文将使用Microsoft Intune—现在微软端点管理器——作为集成的示例平台。

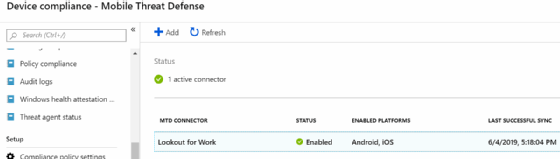

IT管理员需要为每个第三方厂商配置移动威胁防御连接器,用于设备管理。一旦IT配置了连接器并且Intune验证了该工具,移动威胁防御工具将被启用(图1)。

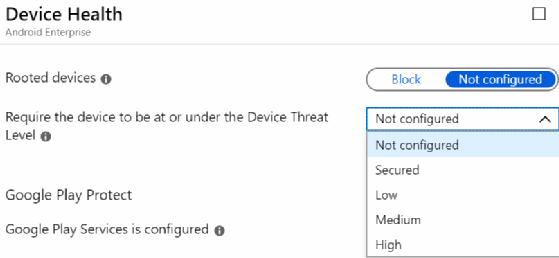

通过Intune和移动威胁防御工具之间的连接,IT可以检测潜在的恶意应用程序在用户移动设备上。移动威胁防御工具评估应用程序并计算设备威胁级别,该级别显示在Intune中(图2)。

根据标记设备的遵从性状态,移动威胁防御工具可能会自动阻止用户访问需要Azure Active Directory (AD)有条件访问的内部服务。IT可以确定阻塞访问的阈值Intune的合规政策.设备威胁级别说明如下表所示。

| 水平 | 描述 |

| 担保 | 不允许威胁 |

| 低 | 只允许低威胁 |

| 媒介 | 只允许低威胁和中等威胁 |

| 高 | 允许所有威胁级别 |

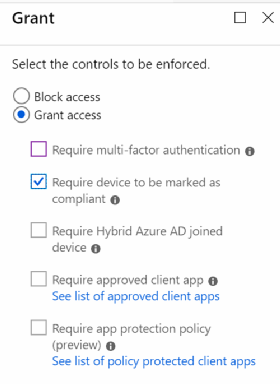

当移动威胁防御工具检测到移动设备上的威胁时,Intune会根据IT预置的合规策略中允许的最大设备威胁级别(device threat Level)自动阻止访问(图3)。

假设存在移动威胁防御工具没有发现的可疑活动。IT可以手动屏蔽一个设备,要求移动用户下次访问后面的服务时进行多因素身份验证Azure AD的条件访问或者执行其他几个命令。

Intune移动威胁防御集成非常适合使用传统Android和iOS设备的组织检查最新的安全更新。当IT专业人员使用Android Enterprise进行BYOD管理时,他们可能需要投入额外的工作,因为工作配置文件与用户的个人配置文件是分开的。IT部门应该更多地关注设备个人方面的安全,因为Intune已经做到了保护工作概况。